Zero-Trust Network Access

¿Confía ampliamente en sus empleados?

¿Cómo funciona?

El modelo Zero Trust reconoce que la confianza es una vulnerabilidad. Una vez en la red, los usuarios, incluidos los actores de amenazas y los internos malintencionados, pueden moverse lateralmente y acceder o exfiltrar cualquier información a la que no estén limitados. Recuerde, el punto de infiltración de un ataque a menudo no es la ubicación objetivo.

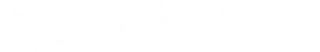

Principios de ZTNA para usuarios y dispositivos

Verificar

Autenticar y verificar de forma continua.

Dar acceso mínimo

Segmenta la red para crear pequeñas zonas de control. Controlar el acceso a aplicaciones, datos y recursos. Otorgue acceso con privilegios mínimos según la necesidad o el rol.

Asumir incumplimiento

Planifique como si los atacantes estuvieran dentro y fuera de la red. Olvídese del concepto de "zona de confianza", por ejemplo, en la oficina.

Mejores Prácticas para ZTNA

1. No confíes en nadie de forma predeterminada.

Implemente un enfoque de seguridad que se centre en no confiar en ningún usuario dentro o fuera de una organización. Si un usuario está en la LAN, no se debe asumir confianza. Asegúrese de que los usuarios estén correctamente autenticados para una aplicación específica antes de que haya visibilidad o acceso a ese servicio de back-end. ZTNA abre gradualmente el acceso a los usuarios mientras evalúa continuamente el riesgo.

2. Otorgar acceso con privilegios mínimos.

Asegúrese de que los usuarios otorguen acceso solo a las aplicaciones comerciales y los recursos necesarios para realizar las tareas autorizadas. El acceso debe otorgarse sobre la base de la "necesidad de saber" con los privilegios mínimos definidos por políticas granulares. Las políticas de grupo conectan a los usuarios autorizados con servicios de back-end estrictamente definidos.

3. Implementar la microsegmentación.

Separe los perímetros de seguridad en pequeñas zonas gobernadas por reglas de acceso independientes para mantener la seguridad de los datos al reducir el tamaño de la superficie de ataque de un sistema.

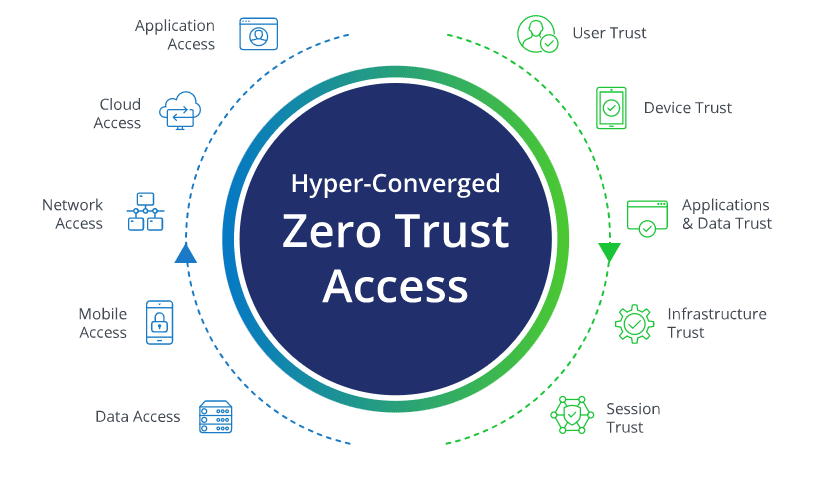

4. Implementar VPN y ZTNA en paralelo.

Los piratas informáticos consideran que los terceros son objetivos fáciles de violar. Los terceros, como contratistas, socios y proveedores, pueden representar riesgos de seguridad porque es posible que no conozcan las reglas de seguridad de la organización o no les presten mucha atención. Los terceros generalmente no necesitan acceso completo a la red de una organización. Solo necesitan acceso a aplicaciones específicas de back-end para realizar su trabajo. La solución para esto es usar VPN y ZTNA en paralelo. Los usuarios internos, como los empleados, pueden utilizar el sistema VPN existente. Para estos usuarios, no es necesario cambiar la infraestructura de TI y la experiencia del usuario sigue siendo la misma. Los terceros, como los contratistas, utilizarían Safe-T Authentication Gateway, que otorga acceso con privilegios mínimos a la "necesidad de saber".

5. Lograr el cumplimiento normativo de TI.

Implemente políticas y controles de acceso de usuarios estrictos para proteger las redes y los servidores internos de la organización para ayudar a proteger la red y cumplir con los requisitos de la ley de cumplimiento de TI.